Endüstriyel güvenlik teknolojileri yaratan bir yazılım mühendisleri olarak sıklıkla “niçin endüstriyel ağların güvenceye alınması bu kadar zor ?” sorusuna maruz kalıyoruz. Bu büyük bir konu, bu sebeple bugün yalnızca niçin PLC’ler çok güvensiz? ’i tartışacağız. Bunun cevabı aşağı doğru giden dar patikada bir hafızaya sahip olmayı gerektirir. Eğer bir kontrol mühendisiyseniz söylememiz gerekenlerin bazısını zaten biliyorsunuzdur, bununla beraber makalenin konusu olan güvenlik kıstaslarıyla ilintili olarak bilemeyebilirsiniz. Eğer başka bir meslek fonksiyonuna sahip ya da IT gibi başka bir meslek grubundaysanız , bu makale size kullanışlı olabilecek endüstriyel kontrol sistem(ICS) güvenliği hakkında temel sağlayabilir.

Endüstriyel Kontrol Sistemleri: PLC Tarihçesi

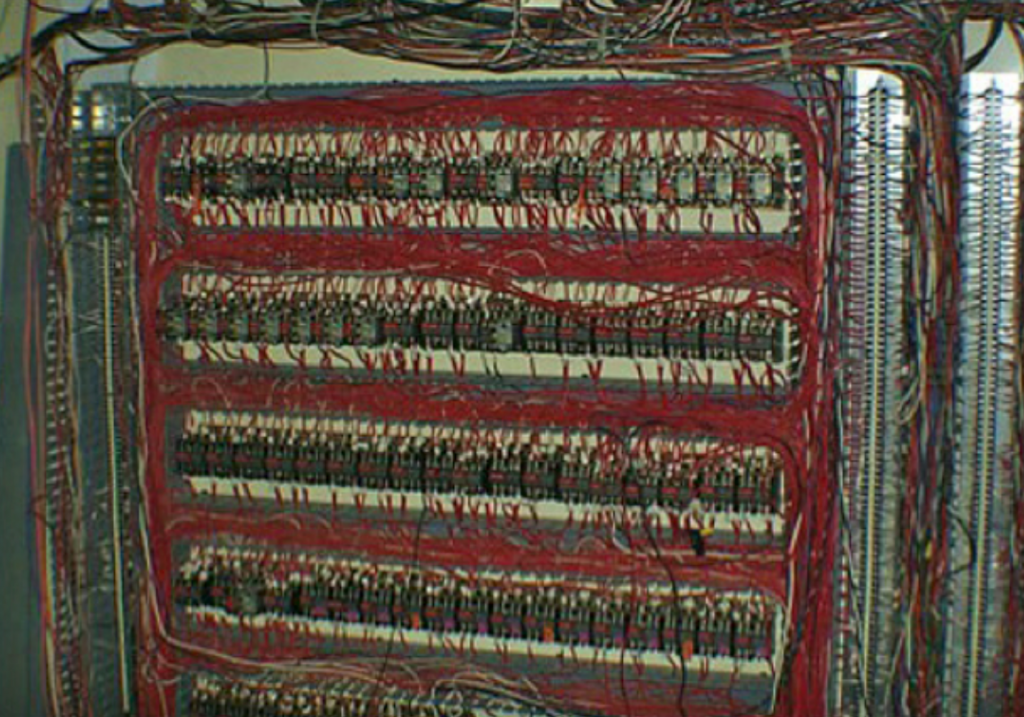

Tarihsel anlamda, PLC’ler 1960’ların başından beri var olmuştur. PLC mikro işlemci icat edildikten kısa bir süre sonra, daha önce şirketlerin endüstriyel kontrol yapan röle raflarının değişimine imkan sağlayarak kullanılmaya başlandı. Bu röle panellerinin, düzenlenip değiştirilmesi çok zor, bakım yapıp devam ettirmesi çok güç ve eğer bir sorun meydana gelmişse bunu tanımlamak oldukça büyük bir problemdi. Bir röle kümesini onarmak zorlu bir görevdi , özellikle hatalar sabaha karşı 3’te ortaya çıkmak gibi sinir bozucu bir eğilime sahipse!

Bildiğiniz gibi, ICS endüstrisi birçok alanı kapsar: güç üretimi ve geçişi, su / atıksu sistemleri, petrol ve gaz boru hatları ve üretim, isimlendirebileceğimiz birkaçıdır. PLC ler temel olarak üretim sektöründe konsantre olmuştur, fakat son zamanlarda bir çok endüstriye uygulamaları geçirmişlerdir. Örneğin çok hassas yüksek hız sistemlerini kontrol etmek için ideal bir yol olarak kolayca seçildiler, komproserler ve doğalgaz boru hatları üzerindeki türbinler gibi. İlk başlarda PLC tam anlamıyla izole edilmiş bir cihazdı, fakat 70 lerin ortalarıyla birlikte iletişim imkanları dahil olmaya başladı. Kısa süre içinde şirketler PLC’lerden veri elde etmenin tesis zeminindeki etkinlik ve verimliliği görüntülemede gerekli olduğunun farkına vardılar. Üstelik ağ kontrolcüleri birlikte sistemlerin güvenirliliği ve güvenliği optimize etmekte de yardımcı oldular.

İlginizi Çekebilir: POE Ne Demektir?

Şirketler büyürken, diğer sistemler sıklıkla eklenir ve mevcut sistemlerin yanısıra bir arayüz gerektirirler. Mesela, yeni bir gaz türbini bir kompresör istasyonuna çevrimiçi getirilirse (bring online), sonrasında diğer türbinler gibi bu yeni türbinde aynı lokasyonda görüntülenme ihtiyacı duyulur.

Şimdi PLC’ler daha uzun yaşam ömrüne sahip olma eğilimi gösteriyorlar; sıklıkla 20 yıl veya daha fazlası. Kullanımdaki PLC’lerin çoğunluğu en azından 10 yıl veya daha fazla süredir işlem yapıyorlar, geri dönük olarak, hafıza ve CPU gücü bugün erişilebilir olana kıyasla çok kısıtlıydılar. Bu yüzden yeni PLC çok fazla yedek CPU gücüne sahip olabilirken , gaz türbinlerini denetleyen daha öncesinde bilinen orijinal PLC’ler muhtemelen, küçük işletme sistemleri için zar zor yeterli olan saklama alanını ve denetleme fonksiyonlarını yerine getirmek için yeterli çalışma hafızasına sahiptir. Yeni özellikler ekleme (güvenlik gibi) çok sıkı zorluklar içerir!

Endüstriyel Siber Güvenlik 25 Yıl Öncesinde Bir Endişe Kaynağı Değildi

25 yıl önce kim siber güvenliği aklından geçirirdi? O zamanda , güvenlik kelimesi yağ rafinerisindeki kontrol odasının kapısını kilitlemek ve kilidi açmaktan ibaret olan anahtar kümesi anlamına geliyordu. O zamanlar Stuxnet yoktu, gerçekte, o zaman diliminde internet sadece online olmaktı.

O zamandan beri dış dünya son derece değişti, fakat öncesinde vurguladığımız gibi, PLC denetleme gaz türbini hiç değilse 10 yıl kadar eskiydi ve dizaynı bir o kadar 10 yıl daha eskiye dayanıyordu. Ve hiç kimsenin 20 yıl öncesinde güvenlik hakkında hiçbir şey bilmiyor oluşundan dolayı, bu PLC ler içerisine güvenlik dizaynı yapılmadı. Güvenlik , akla çok sonradan gelen bir düşünceydi,ya da hiçbir şekilde akla gelmeyen!

O zamanda amaç PLC’yi kullanan çeşitli sistemleri kontrol etmek için doğru olan işlevselliği sağlamaktı . Bu amaca ulaşıldı ve şimdi herhangi bir kontrol sistemine entegre çözümdeki dişlilerden biridir. Diğer bir görevse ara bağlantıyı mümkün olduğunca kolay yapmaktı. Bununla birlikte, negatif bir etki var. Bu karşılıklı bağlantılılık hali bir hacker’ın ya da bir virüsün ağ içerisinde yayılmasına daha kolay imkan sağlanması anlamına gelir. Ofisteki ağda bilinmeyen bir giriş noktası tesis tabanına unutulmuş uzun bir bağlantı içerebilir.

ICS Güvenliğe 25 Yıl Önce Gönderme Yapılmış Olsaydı

Ütopik düşünceyi sevmemiz dolayısıyla, 25 yıl önce mühendislerin paranoyak olduğunu düşünelim. Hadi onların PLC lerin karşılıklı bağlantılılık halini zihinlerinde canlandırdıklarını ve güvenlik açıkları ve hackerlar hakkında endişelendiklerini hayal edelim ve onların PLC içerisine işlevselliğinin ayrılmaz bir parçası olarak güvenlik inşa etmeye karar verdiklerini hayal edelim.

Bu durum şunları yapmayı gerektirir:

- PLC’lerinin bir risk analizini dizayn aşamasında oluşturma

- Tüm PLC ye erişim metodlarını inceleme. http, Telnet, Modbus vs. içerirdi.

- “Bir düşman bu dizayndan nasıl avantaj elde edebilir?” diye düşünmek.

- Ek olarak, ağ yığını kullanımının bir kod incelemesi hafıza kullanım problemlerini veya Modbus sunucu dizaynındaki delikleri aydınlatabilirdi ,örneğin. Hayal edin ki kaç tane saldırı hafifletilebilirdi, kaç aksama saatinden kaçınılabilirdi, bu tarz düşünce vuku bulmuş olsaydı ne kadar para tasarruf edilmiş olurdu?

Satıcılar Ürün Dizaynı ve Gelişiminde Güvenliği Kapsama Almak Mecburiyetinde

Güvenlikte sihirli çözüm yokken, hiç değilse hazırlıklı olmanın ve saldırıları azaltmanın yolları vardı. Şimdi ileriye yolculuk yapalım. Şu anda Stuxnet, Dragonfly, çağındayız. Bu ne anlama geliyor? Satıcıların harekete geçmesi için yeterli zaman geçmiş demektir. Satıcılar , kod değerlendirmeleri , güvenlik analizleri ve risk değerlendirmelerini uygulamaya koyarak işe başladılar. Geçen 20 yılda işlemci gücündeki ve flaş alanındaki büyük artışlarla , güncel PLC ailelerinize bir güvenlik katmanı oluşturmamak için hiçbir mazeret yoktur. Bu ileriye dönük düşünme SCADA da ve ICS endüstrisinde olağan hale gelmeli. Ne karşılıklı bağlantılılık hali bir yere gidiyor ne de dışarıdan kötü amaçlı yazılım saldırılarının tehdidi veya gönülsüz çalışanların bile içeriden tehditleri bir yere gidecek. İyi haber şu ki , satıcılar bunu dikkate alıyorlar, standart gruplar, özellikle ISA, ürünlerin güvenlikli olarak dizayn edildiğinin garantisini sunan sertifikalar geliştirdiler.

İlginizi Çekebilir: Akıllı Fabrikalar ve Uygulamaları

Eğer Silver Bullet (Sihirli değnek) yoksa, bir Operatorün yapacağı nedir?

Sonrasında malum soru akla gelir, eski cihazlarımla ne yapacağım? Güvenlik hakkındaki bu fikirler şu anda dizayn edilen ve kurulan PLC ler için harikadır, fakat ya tüm tesisimi yeni PLC lerle güçlendiremezsem.

Diğerleri her zaman eski cihazlarla bile daha güvenli olmanın yolları olduğundan eminler. Bizim önerilerimiz ise:

- ICS güvenlik ve endüstri standartları hakkında bilgili olun. Bu makaleyi okuyarak çoktan bunu yapmış bulunuyorsunuz.

Endüstri standartları açısından , hangi endüstride olursanız olun, size ISA IEC 62443 standartlarındaki (eskiden ANSI/ISA-99 Standartları olarak anılırdı.) anahtar konseptlere aşina olmanızı öneririz.

- ICS spesifik güvenlik teknolojisi kullanın .

Güvenlik teknolojisi bugün şunları barındırıyor:

- Eski cihazları ve sistemleri korur.

- Canlı sistemlerde üretime zarar vermeksizin kurulur.

- Hiçbir kurulum gerektirmeden uygulanabilir

- Alan bakım kişileri tarafından yüklenebilir

- Kuralların test edilmesi ve değiştirilmesine, tesis işlemlerini riske atmaksızın izin verir.

Tabi ki biz kendi ürünümüz olan Eagle ve Tofino Xenon Security Appliance ‘ ı öneririz.